桥北雨余春水生,桥南日落暮山横。问君对酒胡不乐?听取菱歌烟外声。

安全漏洞审计和软件风险管理公司Palamida称,该公司在2007年对3亿行代码进行审查之后发现了用户在其开源软件代码中最容易忽略的五个安全漏洞。

这五个最容易忽略的安全漏洞仅按照字母排列,安全公司并不打算按照使用的频率排名。Palamida的列表反映了已知的安全漏洞的出现和被修复的情况。但是,商业和政府机构等用户仍会遭遇到这些安全漏洞。

笔者以为,开源软件代码不再比商业软件更安全,在某些情况下,开源软件的安全性无法保证。专家表示,开源软件项目应该承认自己的安全漏洞并且尽快修复这些安全漏洞。下面是容易忽略的五个安全漏洞:

1.Geronimo 2.0

这个Apache的应用服务器软件在其登录模块中存在一个安全漏洞,让远程攻击者能够绕过身份识别要求,部署一个替代的恶意软件代码模块,并且获得访问这个服务器应用程序的管理员权限。Palamida报告称,这个访问权限是通过使用Geronimo部署模块中的命令行发送一个空白的用户名和口令获得的。一个空白的用户名和口令应该引起Geronimo 2.0中的“FailedLoginException”访问控制模块做出反应,但是,它却没有反应。

修复这个安全漏洞的补丁网址是:https://issues.apache.org/jira/secure/attachment/12363723/GERONIMO-3404.patch.

Geronimo与Red Hat的JBoss以及其它开源软件应用服务器展开竞争。

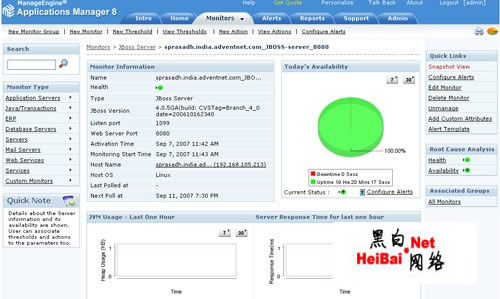

2.JBoss应用服务器

JBoss应用服务器3.2.4至4.0.5版的“DeploymentFileRepository”类中有一个目录遍历安全漏洞”。这家公司12月7日的报告做出的结论称,这个安全漏洞允许远程身份识别的用户读取或者修改任意文件并且可能执行任意代码。

修复这个安全漏洞的补丁的地址是:http://jira.jboss.com/jira/browse/ASPATCH-126.

3.LibTiff开源软件库:

这个库是用于读写TIFF(标签图像文件格式)格式文件的。3.8.2版本以前的LibTiff 库包含一个命令行工具,可在Linux和Unix系统中操作TIFF图像文件,许多Linux发布版软件中都有这个工具。

使用3.8.2版本以前的LibTiff 库能够让依赖上下文的攻击者通过数字范围的检查并且通过一个TIFF目录中的大型补偿值执行代码。这个大型补偿值可能导致一个整数溢出安全漏洞或者其它意想不到的结果,构成没有检查的算术操作。

这个补丁的地址是:http://security.debian.org/pool/updates/main/t/tiff/tiff_3.7.2.orig.tar.gz.

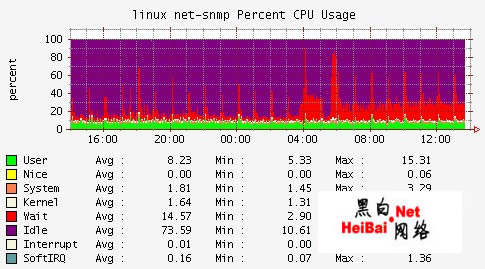

4.Net-SNMP:

这个安全漏洞存在于Net-SNMP或者应用SNMP(简单网络管理协议)协议的程序中。1.0、2c和3.0版本的Net-SNMP协议都存在安全漏洞。当以“master agentx”模式运行Net-SNMP的时候,这个软件能够让远程攻击者通过引起一个特定的TCP连接中断实施拒绝服务攻击,造成系统崩溃。中断TCP连接可产生一个不正确的变量。

这个补丁的网址是:http://downloads.sourceforge.net/net-snmp/net-snmp-5.4.1.zip?modtime=1185535864&big_mirror=1.

5.Zlib:

Zlib是一个用于数据压缩的软件库。Zlib 1.2和以后版本的软件能够让远程攻击者引起拒绝服务攻击。这个攻击旨在使用一个不完整的代码解释一个长度大于1的代码,从而引起缓存溢出漏洞。

这个补丁包含zlib 1.2.3版升级软件,地址是:www.zlib.net/zlib-1.2.3.tar.gz.

事实是,这些安全漏洞的存在并不意味着任何人都应该停止使用开源软件代码。IT专家网提醒用户应该使用安全漏洞补丁或者升级到这些软件的稳定版本。

以上就是最容易被忽略的五个开源软件安全漏洞 。善本身极为柔弱,但却不可征服。更多关于最容易被忽略的五个开源软件安全漏洞 请关注haodaima.com其它相关文章!