执着追求和不断的分析,这是走向成功的双翼。不执着,便容易半途而废;不分析,便容易一条道走到天黑。

发布日期:2007-10-09

更新日期:2007-10-10

受影响系统:

Microsoft Internet Explorer 7.0

Microsoft Internet Explorer 6.0 SP1

Microsoft Internet Explorer 6.0

Microsoft Internet Explorer 5.0.1 SP4

描述:

--------------------------------------------------------------------------------

BUGTRAQ ID: 25916

CVE(CAN) ID: CVE-2007-3893

Internet Explorer是微软的操作系统中所捆绑的WEB浏览器。

IE在处理文件下载队列时存在漏洞,恶意网站可能利用此漏洞控制用户系统。

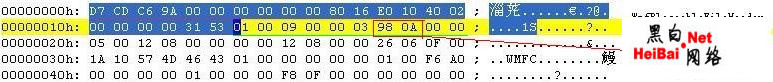

在处理文件下载队列时,如果Internet Explorer处理了多个并行的启动文件下载尝试,就可能导致内存破坏,使用已经释放的对象。攻击者可以通过构建特制的网页来利用该漏洞。如果用户查看网页,该漏洞可能允许远程执行指令。

<*来源:Carsten H. Eiram

链接:http://secunia.com/secunia_research/2007-31/advisory/

http://www.microsoft.com/technet/security/Bulletin/MS07-057.mspx?pf=true

http://www.us-cert.gov/cas/techalerts/TA07-282A.html

*>

建议:

--------------------------------------------------------------------------------

临时解决方法:

如果您不能立刻安装补丁或者升级,NSFOCUS建议您采取以下措施以降低威胁:

* 将Internet和本地intranet安全区设置为“高”以在运行ActiveX控件和活动脚本之前要求提示。

厂商补丁:

Microsoft

---------

Microsoft已经为此发布了一个安全公告(MS07-057)以及相应补丁:

MS07-057:Cumulative Security Update for Internet Explorer (939653)

链接:http://www.microsoft.com/technet/security/Bulletin/MS07-057.mspx?pf=true

到此这篇关于Microsoft IE 脚本错误处理内存破坏漏洞 就介绍到这了。遇顺境,处之淡然,遇逆境,处之泰然。更多相关Microsoft IE 脚本错误处理内存破坏漏洞 内容请查看相关栏目,小编编辑不易,再次感谢大家的支持!