三、克隆用户安全检查与防范

当系统用户被克隆之后,更改管理员也无济于事,服务器上面的信息和数据还是被攻击者随意窃取。所以必须把克隆的用户清除,再做其它方面的安全检查。

在检查是否存在克隆用户前,最好重启一下系统。对于上面第六和第七种方法克隆的,就会在用户管理里显示出来了,一看就知道。如图13所示。

|

| 图13 |

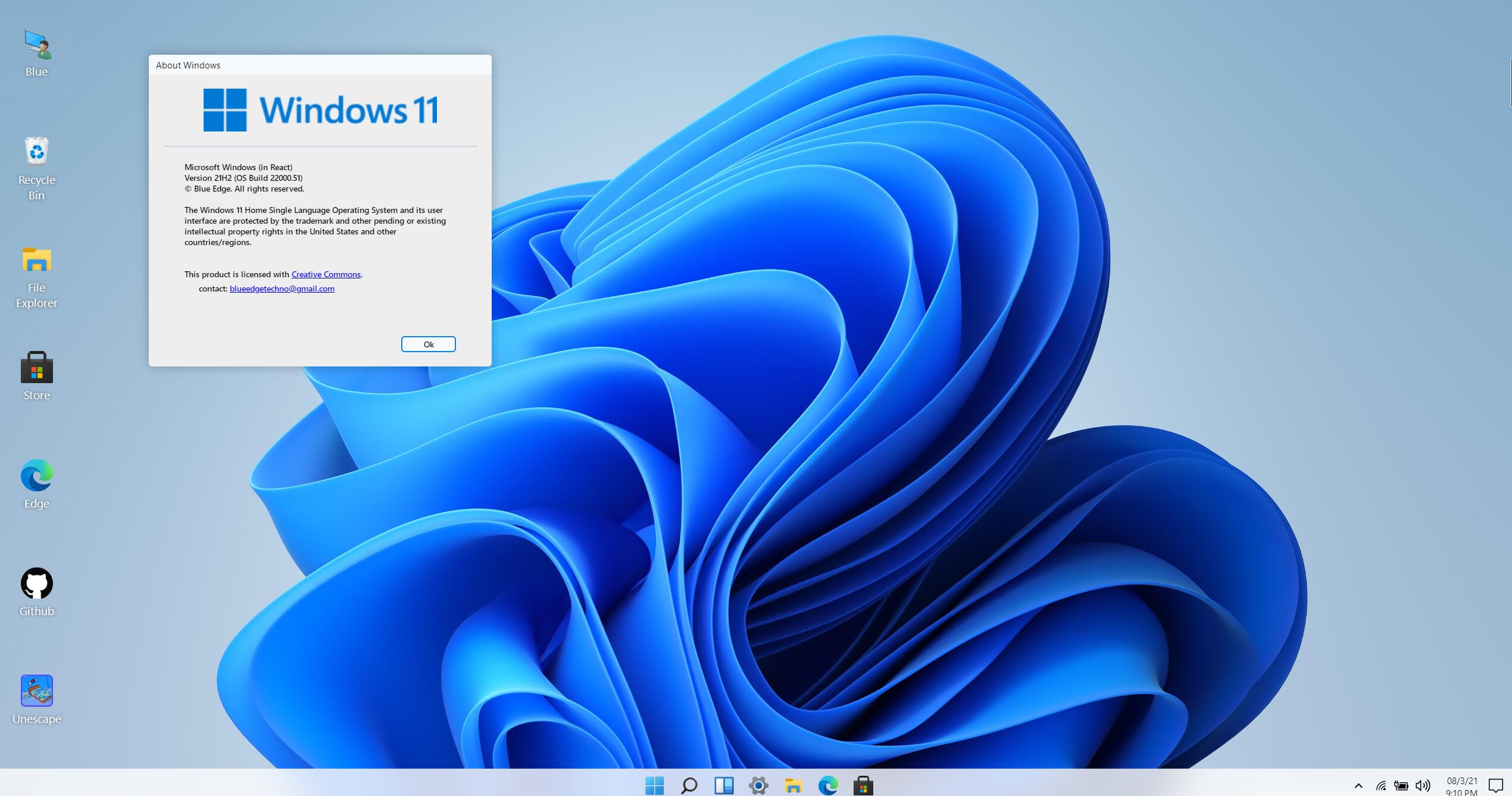

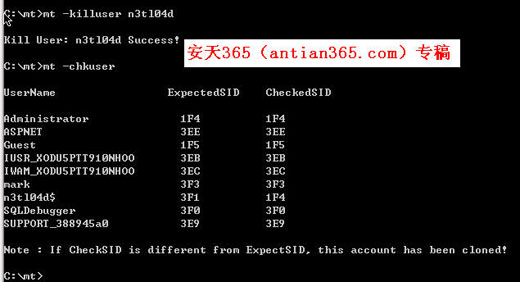

1.使用MT检查

在cmd命令行下,使用“mt–chkuser”命令,检查系统克隆账号,输入命令后,会在屏幕中输出结果,主要查看ExpectedSID和CheckedSID,如果这两个值不一样则说明账号被克隆了。如图14所示。

|

| 图14 |

从图中可以看出,IUSR_XODU5PTT910NHOO用户的ExpectedSID和CheckedSID不一样,且它的CheckedSID值是和管理员administrator的CheckedSID值一样,很明显IUSR_XODU5PTT910NHOO是一个克隆的账号。

2.使用AIO检查

不需要在system权限下也可用。

用法: Aio.exe –CheckClone,如图15所示。

|

| 图15 |

从图可以看出,n3tl04d,n3tl04d$都是克隆的账号。

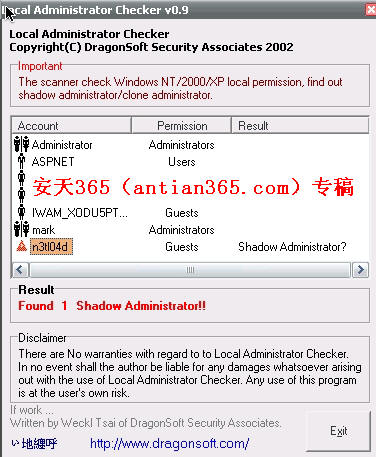

3.使用CCA检查

CCA是小榕写的检查是否存在克隆的账号,支持远程检查,但必须有管理员账号。

用法如下:cca.exe \\ip地址 用户名 密码

检查本机是否存在克隆用户,如cca \\127.0.0.1 administrator 123456

如图16所示。

|

| 图16 |

4.使用LP_Check检查

如果系统存在克隆用户,软件将会显示红色。不过此工具检测不到使用adhider.exe克隆的用户。如图17所示。

|

| 图17 |

只检测到n3tl04d一个克隆的用户(显示红色),事实上还存在另一个克隆的账号n3tl04d$,但它没有检测出来。

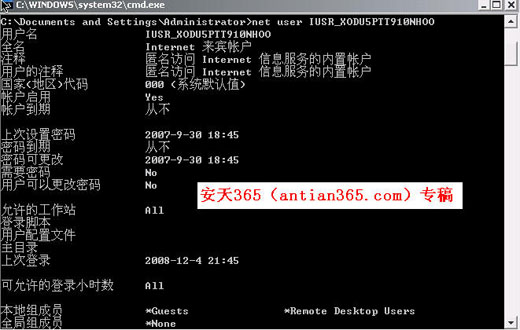

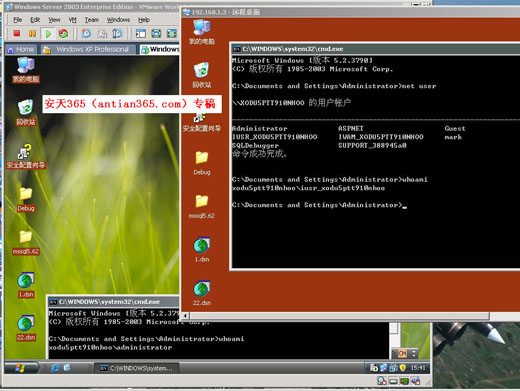

5.手工检查

(1)对于系统默认用户,如guest、IUSR_XODU5PTT910NHOO,可使用“net user IUSR_XODU5PTT910NHOO”命令查看最后登录日期,如图18所示。

|

| 图18 |

从图可以看出,IUSR_XODU5PTT910NHOO在2008-12-4登录过系统,此账号默认是是显示“上次登录 从不”,因此可以判定账号已被克隆过。

(2)查看系统登录日志

Windows 2003的用户登录审核是默认开启的,如果有某个时间内发现不明的登录日志,如图19所示。

|

| 图19 |

在21:46左右,管理员并未登录系统,说明有其它用户登录过系统,点击就可以看到是哪个用户登录了,如图20所示。

|

| 图20 |

从图可以看出, n3tl04d$在21:46登录过系统,说明此账号就是被克隆的账号了。如果日志全没,管理员又没自己删除过,那肯定是入侵者删除的,说明系统肯定是被入侵了。此方法的不好之处就是要查看日志,如果攻击者很少登录的话,就难以被发现。

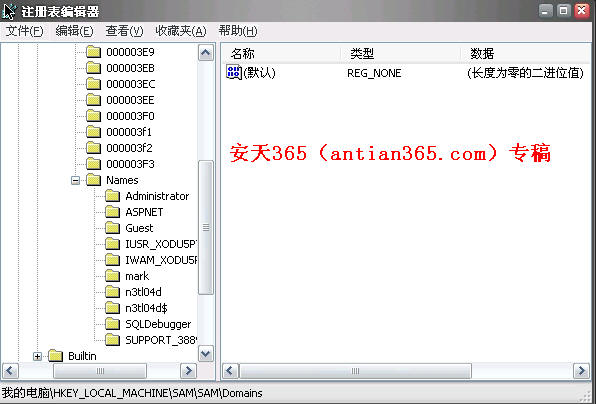

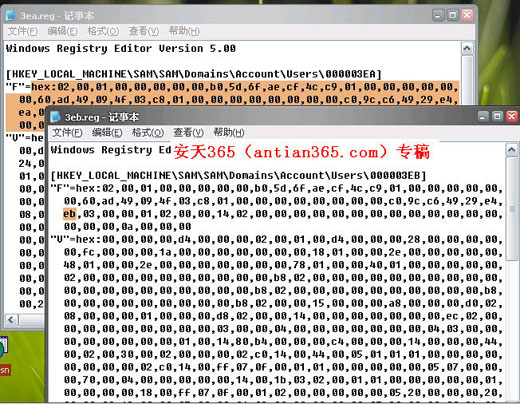

(3)查看注册表

首先运行regedt32.exe,展开注册表到HKEY_LOCAL_MACHINE\SAM\SAM,然后点菜单栏的“编辑”→“权限”,会弹出“SAM的权限”窗口,点击Administrators,在该窗口中勾选允许完全控制,然后点击“确定”按钮。再找到HKEY_LOCAL_MACHINE\SAM\SAM\DomainsAccount\Users\Names,查看是否存在不明的用户,如图21所示。

|

| 图21 |

此方法只能对添加新用户克隆有效,如果克隆的是系统默认账号,如guest、IUSR_MACHINE等账号,需要导出两个用户的键值,然后对比F项,如果IUSR_MACHINE的F值和管理员的F项的值相同,说明已被克隆了。如图22所示。

|

| 图22 |

从图中可以看出,3EB的F项的值和管理员1F4的值是一样,说明SID为3EB的这个账号是克隆账号。

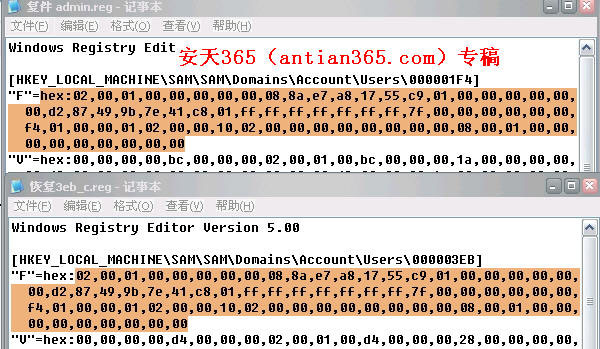

6.删除克隆用户

(1) 如果是系统默认账号被克隆的话,先到一台正常电脑上,同样方法,复制相同用户下面的F项的值,如你发现的是IUSR_MACHINE(machine为机器名)用户被克隆,就打开一台正常电脑的注册表,找到HKEY_LOCAL_MACHINE\SAM\SAM\DomainsAccount\Users\000003EA,导出注册表,保存为3EA.reg,同样,回到被入侵过的电脑,导入被克隆过的用户注册表值为3eb.reg,接着就是把3ea.reg里面的F值复制替换3eb.reg里的F值,再把里面的ea改为eb(改这个的原因是因为两台电脑的IUSR_MACHINE用户的SID不一样,如果是一样,就不需要更改),如图23所示。

|

| 图23 |

保存后再导入注册表,然后在cmd下使用“net user IUSR_MACHINE n3tl04d520mm”更换密码。

如果是添加用户式的克隆可使用以下方法

(2)使用MT删除克隆用户

在cmd命令下输入“mt -killuser 用户名”

如:mt -killuser n3tl04d,成功后n3tl04d账号就不存在了,如图24所示。

|

| 图24 |

(3)使用AIO删除克隆用户

在cmd命令下输入“Aio.exe -DelUser 用户名”

如: Aio.exe -DelUser n3tl04d,成功后n3tl04d用户就被删除了。如图25所示。

|

| 图25 |

四、总结与探讨

由于条件等各方面的限制,此次全部操作都是在Windows 2003环境下完成,可能会有些不对的地方,请大家多多指正。

如果发现被克隆,有人说要重装系统,个人认为那是不明智的选择,特别是服务器作为虚拟主机的时候,你把客户的网站都停掉,造成的损失,谁来负责?再说,如果入侵是服务器配置不当,或者其它网站漏洞造成的,单单重装系统,并没有把原来的漏洞修补上,攻击者可以照着原路再一次把你的系统攻陷。但仅仅删除被克隆的用户也是远远不够的,还需要更改所有管理员密码。除此之外,个人认为还是应该对服务器做一次完整的安全检测和安全加固,如果能力有限,可以找相关的安全组织或公司帮你做。如果有需要,安天365团队愿意提供服务。